Мінімальна кількість вибірників

Мінімальна кількість вибірників була під час перших президентських виборів у 1789 році. Тоді було лише 10 штатів, які взяли участь у виборах, і кожен штат мав кількість вибірників, що відповідала кількості його представників у Конгресі (сенаторів плюс представників). Загальна кількість вибірників тоді становила 69.

Максимальна кількість вибірників

Максимальна кількість вибірників за всю історію США становила 538. Ця кількість визначена з 1964 року, коли Колумбійський округ (Вашингтон, D.C.) отримав право на трьох вибірників після прийняття 23-ї поправки до Конституції США. Відтоді кількість вибірників залишалася незмінною: 435 представників у Палаті представників, 100 сенаторів і 3 вибірники від Колумбійського округу.

Поточна структура Колегії вибірників

- Палата представників: 435 вибірників (пропорційно до населення штатів)

- Сенат: 100 вибірників (по 2 від кожного штату)

- Колумбійський округ: 3 вибірники (відповідно до 23-ї поправки)

Загальна кількість вибірників на сьогодні становить 538, і для обрання президента потрібно набрати щонайменше 270 голосів вибірників.

Цей баланс дозволяє відображати як населення штатів, так і їхню рівноправність у представництві в Сенаті.

1. Праймеріз і кокуси

Праймеріз і кокуси - це перший етап, де партії обирають своїх кандидатів. Праймеріз - це голосування, яке проходить у кожному штаті, де виборці партії обирають свого кандидата. Кокуси - це місцеві зібрання партійних активістів, де вони обговорюють і обирають кандидатів.

2. Національні партійні з'їзди

Після праймеріз і кокусів, кожна партія проводить національний партійний з'їзд, де офіційно номінує свого кандидата на посаду президента. Делегати від кожного штату голосують за кандидата на основі результатів праймеріз і кокусів. Кандидат, який отримує більшість голосів делегатів, стає офіційним кандидатом від партії.

3. Загальні вибори

Загальні вибори відбуваються у вівторок після першого понеділка листопада кожного четвертого року. Виборці голосують за вибірників у своєму штаті, які зобов'язуються підтримувати певного кандидата.

4. Колегія вибірників

Остаточний вибір президента відбувається через Колегію вибірників. Кожен штат має певну кількість вибірників, пропорційну до кількості його представників у Конгресі (сенатори плюс представники). Виборники зазвичай голосують відповідно до результатів загальних виборів у своєму штаті. Кандидат, який отримує більшість голосів вибірників (270 з 538), стає президентом.

5. Інавгурація

Новий президент офіційно вступає на посаду під час інавгурації, яка проходить 20 січня після виборів.

Хто вибирає кандидата?

- Партійні виборці: Виборці кожної партії беруть участь у праймеріз і кокусах, де вибирають делегатів, які підтримують певного кандидата.

- Делегати: На національних партійних з'їздах делегати голосують за кандидата на основі результатів праймеріз і кокусів.

- Виборники: Під час загальних виборів виборці голосують за вибірників, які потім голосують за президента у Колегії вибірників.

Цей складний і багатоступеневий процес забезпечує участь різних рівнів виборців у виборах президента США.

→ (https://www.youtube.com/watch?v=-xlbE8wTzek) 👤 #Популярная_политика → (https://www.youtube.com/@Popularpolitics)

@youtubabot: 📹480p

Альтернативна назва

"Марк Фейгін і Христо Грозев: Розслідування щодо Кадирова та Wildberries"

Опис

У цьому відео Марк Фейгін та Христо Грозев обговорюють нове розслідування, яке стосується Рамзана Кадирова та його можливого захоплення компанії Wildberries. Вони аналізують події та надають інсайдерську інформацію про ситуацію. Відео висвітлює політичні інтриги та вплив Кадирова на бізнес-середовище.

Висновок

Це розслідування вказує на можливі незаконні дії та використання влади Рамзаном Кадировим для захоплення компанії Wildberries. Підкреслюється важливість прозорості та законності в бізнесових відносинах, а також необхідність міжнародної уваги до таких випадків.

Теги та гештеги

- Теги: Марк Фейгін, Христо Грозев, Розслідування, Рамзан Кадиров, Wildberries, Політика, Бізнес

- Гештеги: #МаркФейгін #ХристоГрозев #Розслідування #Кадиров #Wildberries #Політика #Бізнес

---------------------------

https://bastyon.com/osint_bellingcat?ref=PLHSBnWJSuzm8qSxvwAtbHZLkLfUA3XZiZ

после резонанса событий в Миргороде дело вышло с мёртвой точки и наконец-то начали этим заниматься

командование ПС приняли несколько решений в эту сторону, теперь дело за имплементацией этих команд в жизнь и системная отработка маленьких развед. тварей в нашем воздушном пространстве

распишу несколько способов борьбы:

- Самый эффективный и самый сложный способ - ликвидация вражеских экипажей

Отслежкой, ведением таких экипажей занимаемся каждый день. Из плюсов можно выделить то, что уровень агентуры вырос и даже если пилоты по гражданке лазят по домам, то агентура очень быстро вычисляет, что это за экипажи

работают по ним всем, что есть

у швайнехунде экипажи тоже умеют грамотно себя маскировать и выбирать такие места, где их трудно достать

особенно трудно и практически нереально достать фесовские и грушные экипажи - они очень опытные

иногда им просто очень везёт

так, один из фесовских экипажей, который стабильно "смотрел" южные регионы, выжил, потому что... не разорвался снаряд в нескольких метрах от них

иногда нам очень везёт

несколько месяцев назад одним ударом в н.п Ювилейное ликвидировано сразу несколько экипажей, из всех экипажей выжило только двое, и то с тяжёлыми ранениями

этот способ практикуется по всей линии фронта

- FPV

здесь очень много нюансов. Во-первых, далеко не каждый FPV-экипаж может работать по этим разведам. Во-вторых, для работы по разведам этим самым экипажам нужно дополнительное оборудование и обучение, что занимает и время, и финансовые средства. У нас на юге ситуация благодаря чуть ли не одному обученому экипажу существенно улучшилась, сбивают эти разведы и днём, и ночью, и потихоньку этот способ из статуса "экспериментального" переходит в статус "системного", но впереди ещё много работы, учитывая что развед. хрени хватает. Но согласитесь: сбивать в сутки 50% из того что в воздухе это значительно лучше, чем сбивать 5%

- Малая авиация

здесь внимание: ЯК-52 не является ультимативным способом, которое нужно имплементировать на всех направлениях

оно просто не будет там работать

ЯК-52 является также очень небезопасным для пилотов решением, потому что если какой-нибудь БУК М3, который любит кочевать на Тендре, захочет по нему что-то выпустить - у пилотов шансов выжить будет мало

а БУК М3 в прошлом году уже так кочевал, даже что-то сбил, но потом отправился в Кобзоново вместе с экипажем

ЯК-52 с самого начала задумки мы собирались улучшать, сделать из этих бортов конфетку, но к сожалению, старость этих бортов не позволяет их улучшить до нужной нам степени

на ЯКе-52 в жару +50 или в холод -20 ты тоже не полетаешь

но малая авиация, это слава Богу не только ЯК-52, поэтому мы пошли дальше

весь проект под названием "малая авиация" находится в статусе "эксперимента", и нужно ещё больше времени и усилий, чтобы добить этот проект до ума, учитывая что это вполне реально. борты, которые нам нужны уже нашли, осталось их только выкупить (возможно на 1 такой борт будет сбор)

если помните вот эти шоу с прокачкой старых машин до "супермобилей" в начале 2000-х, вот здесь примерно тоже самое, только вместо эстетики делаем упор на вооружение, обнаружение и эффективность этих бортов

гениев-конструкторов и специалистов в этом деле собрали в кучу, и совместными силами пытаемся добить этот проект до ума, чтобы ни БУКи, ни погода не угрожали будущему весьма эффективному и относительно дешевому способу сбития развед. дронов в нашем воздушном пространстве

есть также другие способы сбитий развед. дронов, они тоже в статусе "эксперимента", но даже озвучивать их пока не буду

вообще если честно, любая грамотная задумка каким-то образом сливается людьми, которые НИ КАПЛИ с этим не связаны

лучше всего заявлять об успехах тогда, когда это имеет статус "системный" и когда доказательством успехов есть эффективность, а не пустые ролики в интернетах

швайнехунде тоже не сидят на месте и уже придумали противодействие на способ номер 2, учитывая что самые точные отработки невозможны без подсветки сверху

Bellingcat в Elk: "по разведампосле резонанса событий в Мирг..." | Elk https://elk.zone/zhub.link/@bellingcat/112848940844217133

Ось переклад:

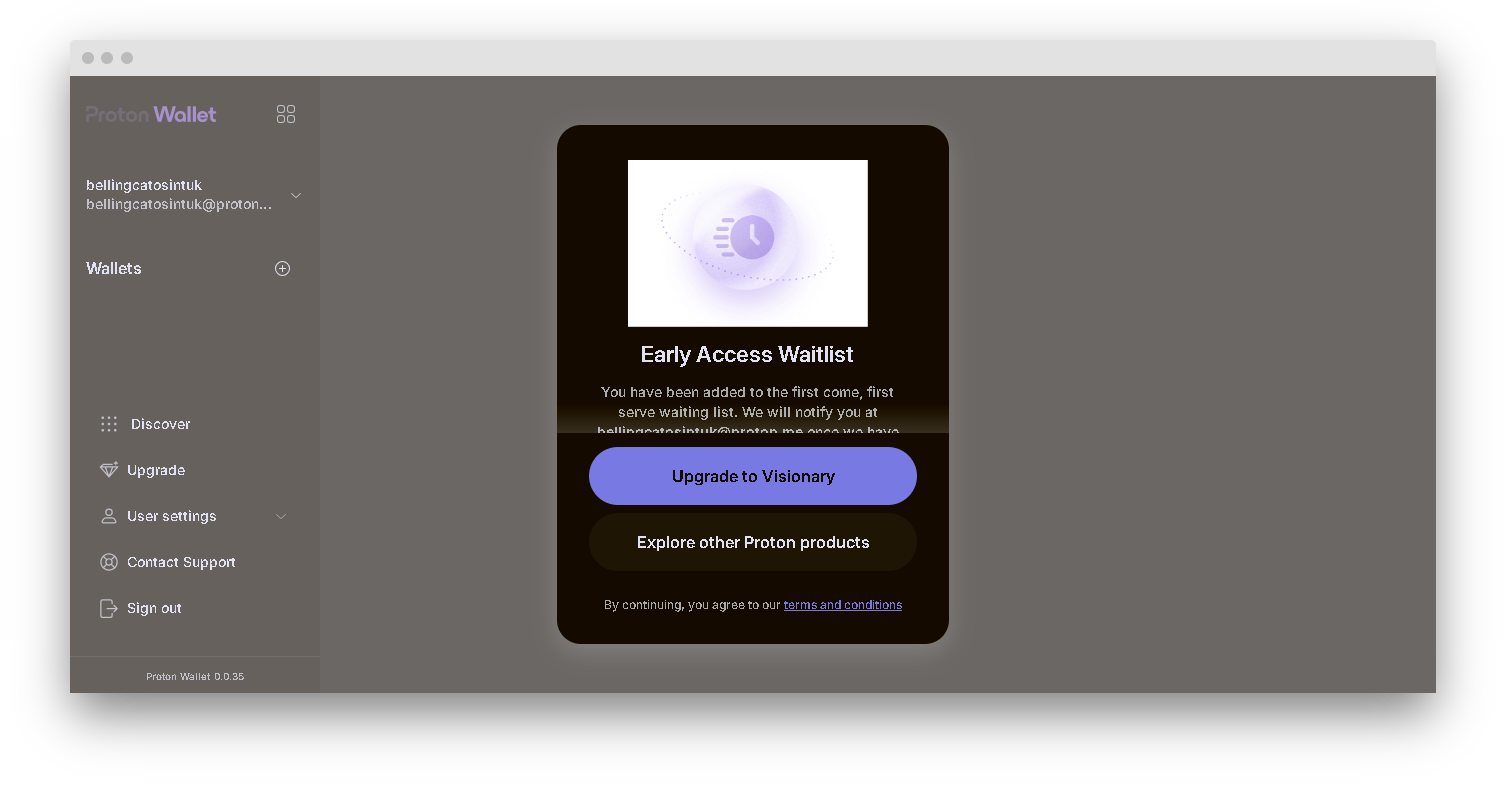

Вибачте за непорозуміння: Proton Wallet дійсно є гаманцем для Bitcoin

Здається, що Proton справді має власний гаманець для Bitcoin. Ось чому можуть траплятися помилки і чому важливо перевіряти чутливу інформацію:

Чому трапляються помилки:

-

Перевантаження інформацією: З величезною кількістю інформації в Інтернеті легко натрапити на застарілі або неправильні дані. Навіть найнадійніші джерела можуть час від часу поширювати неточну інформацію.

-

Неправильне сприйняття: Інформація іноді може бути неправильно передана або зрозуміла, що веде до неточностей. Це може статися через нечітке повідомлення або зміни, які ще не відображені у всіх джерелах.

-

Швидкі зміни: Сектори технологій та криптовалют швидко змінюються. Нові розробки можуть відбуватися швидше, ніж можливість оновити всі відповідні дані.

Чому важливо перевіряти чутливу інформацію:

-

Вплив на суспільство: Інформація, яка впливає на розуміння технологій або безпеки, може мати ширші наслідки. Наприклад, точна інформація про продукт безпеки, як-от гаманець Proton для Bitcoin, є критично важливою для довіри та безпеки користувачів.

-

Запобігання дезінформації: Забезпечення точності інформації допомагає запобігти поширенню дезінформації, що може призвести до непорозумінь і завдати шкоди прийняттю рішень.

-

Достовірність: Перевірка інформації допомагає підтримувати достовірність для осіб і організацій. Точне повідомлення та комунікація будують довіру з аудиторією і сприяють кращому інформуванню суспільства.

-

Етична відповідальність: У зв’язаному світі існує етична відповідальність забезпечити, щоб інформація, яку ми поширюємо або на яку покладаємося, була якомога точнішою і надійнішою. Це особливо важливо для інформації, яка впливає на соціальні, фінансові чи технологічні рішення.

Завжди корисно звертатися до кількох надійних джерел і перевіряти оновлення, щоб переконатися, що інформація, на яку ви покладаєтеся або якою ділитеся, є точною. Якщо у вас є додаткові питання або потрібна допомога з іншими темами, не вагайтеся звертатися!

Ось пояснення, яке можна використати:

Apologies for the Confusion: Proton Wallet is Indeed a Bitcoin Wallet

It seems that Proton does indeed offer its own Bitcoin wallet. Here’s why mistakes can happen and why it’s important to verify sensitive information:

Why Mistakes Happen:

-

Information Overload: With the vast amount of information available online, it's easy to come across outdated or incorrect data. Even well-intentioned sources can sometimes share inaccurate information.

-

Miscommunication: Sometimes, information can be miscommunicated or misunderstood, leading to inaccuracies. This can occur due to unclear reporting or changes in the details that aren’t immediately reflected.

-

Rapid Changes: The technology and cryptocurrency sectors evolve quickly. New developments can happen faster than the ability to update all relevant information.

Why Verifying Sensitive Information Matters:

-

Public Impact: Information that affects people's understanding of technology or security can have broader implications. For instance, accurate information about a security product like Proton’s Bitcoin wallet is crucial for users’ trust and safety.

-

Preventing Misinformation: Ensuring the accuracy of information helps prevent the spread of misinformation, which can lead to confusion and potentially harm people’s decisions or actions.

-

Credibility: Verifying information helps maintain credibility for individuals and organizations. Accurate reporting and communication build trust with the audience and contribute to a more informed society.

-

Ethical Responsibility: In a connected world, there's an ethical responsibility to ensure that shared information is as accurate and reliable as possible. This is particularly important for information that impacts social, financial, or technological decisions.

It’s always beneficial to seek out multiple reliable sources and check for updates to ensure that the information you rely on or share is accurate. If you have any further questions or need assistance with this or other topics, feel free to ask!

Here’s the translation with an apology included in the title:

---

It seems that Proton does indeed offer its own Bitcoin wallet. This may be the reason for the misunderstanding. Here’s how you can respond to this situation:

-

Verify the Information: Now that it’s clear Proton does offer a Bitcoin wallet, it’s important to determine whether the initial information was incorrect or just outdated.

-

Update the Information: If you previously refuted the information, it’s important to update your statements. You might say something like: “It seems that Proton does indeed have its own Bitcoin wallet. Please check the details on Proton’s official website for the most up-to-date information.”

-

Share the Official Source: Provide a link to Proton’s official website where more information about their Bitcoin wallet can be found: Proton Wallet.

-

Check Other Sources: Make sure other sources also confirm this news to avoid any further confusion.

-

Be Prepared for Questions: People may have additional questions about the new product. Be ready to provide more information or direct them to the official site for detailed explanations.

If you have more questions or need help with other aspects, feel free to ask!

Здається, Proton насправді має власний гаманец для Bitcoin. Це може бути причиною непорозуміння. Ось як можна зреагувати на таку ситуацію:

-

Підтвердження Інформації: Тепер, коли виявилося, що Proton дійсно пропонує Bitcoin гаманець, важливо перевірити, чи ця інформація була спочатку помилковою або просто неактуальною.

-

Оновіть Інформацію: Якщо ви раніше спростовували інформацію, тепер важливо оновити свої заяви. Можна сказати щось на кшталт: «Здається, що Proton дійсно має власний Bitcoin гаманець. Перевірте деталі на офіційному сайті Proton для отримання найактуальнішої інформації.»

-

Поділіться Офіційним Джерелом: Надайте посилання на офіційний сайт Proton, де можна знайти більше інформації про їх гаманець для Bitcoin: Proton Wallet.

-

Перевірка Джерел: Переконайтеся, що інші джерела інформації також підтверджують цю новину. Це допоможе уникнути плутанини в майбутньому.

-

Будьте Готові до Запитань: Люди можуть мати додаткові питання про новий продукт. Будьте готові надати більше інформації або направити їх на офіційний сайт для детальних роз'яснень.

Якщо є ще питання або потрібно допомога з іншими аспектами, дайте знати!

Upon reviewing multiple sources, including Proton's official website and recent news articles, there is no evidence supporting this claim. Proton Mail has integrated Bitcoin as a payment method for its services, including Proton Mail and Proton VPN, but there is no mention of a dedicated Bitcoin wallet being launched by Proton Mail【24†source】【25†source】.

If you need more information about Proton Mail's support for Bitcoin payments, you can check their official announcements and blog posts on their website.

Bitcoin Magazine on X: "JUST IN: 🇨🇭Privacy focused email provider Proton Mail launched an open-source #Bitcoin wallet. They have over 100 Million users 🙌 https://t.co/L3nNb3azgf" / X https://x.com/BitcoinMagazine/status/1816097149978870164

Заява про те, що Proton Mail запустив відкритий біткоїн-гаманець, здається неправдивою. Після перегляду декількох джерел, включаючи офіційний сайт Proton та останні новини, немає доказів, які підтверджують це твердження. Proton Mail інтегрував біткоїн як спосіб оплати за свої послуги, включаючи Proton Mail та Proton VPN, але немає згадок про запуск спеціального біткоїн-гаманця від Proton Mail【24†source】【25†source】.

Якщо вам потрібна додаткова інформація про підтримку оплати біткоїнами від Proton Mail, ви можете переглянути їхні офіційні оголошення та публікації на блозі на їхньому вебсайті.

Описание видео:

В этом видео мы рассматриваем, как современные ИТ технологии, несмотря на их многочисленные преимущества, создают значительные вызовы для приватности и свободы жизни. Мы обсудим ключевые проблемы, такие как сбор и использование данных, утечки данных, отслеживание онлайн активности и функции распознавания лиц. Также затронем вопросы цензуры, манипуляции общественным мнением через социальные сети, киберпреступности и алгоритмической дискриминации. В заключение, предложим пути решения этих проблем через усиление законодательства, технологические решения, повышение осведомленности пользователей и этический подход в разработке ИТ технологий.

Теги:

- Современные ИТ технологии

- Приватность

- Свобода жизни

- Сбор данных

- Утечки данных

- Онлайн трекинг

- Распознавание лиц

- Цензура

- Контроль информации

- Социальные сети

- Манипуляция общественным мнением

- Киберпреступность

- Кибербезопасность

- Алгоритмическая дискриминация

- Защита данных

- Шифрование

- VPN

- Осведомленность пользователей

- Этика в ИТ

Хэштеги:

- #ИТТехнологии

- #Приватность

- #СвободаЖизни

- #СборДанных

- #УтечкиДанных

- #ОнлайнТрекинг

- #РаспознаваниеЛиц

- #Цензура

- #КонтрольИнформации

- #СоциальныеСети

- #Дезинформация

- #Киберпреступность

- #Кибербезопасность

- #АлгоритмическаяДискриминация

- #ЗащитаДанных

- #Шифрование

- #VPN

- #Осведомленность

- #ЭтикаВИТ

- #ЦифровойМир

Video Script (Duration: 36:26)

Introduction (0:00 - 2:00)

- Brief introduction to the topic of modern IT technology and its impact on privacy and freedom.

- Mention the key areas to be covered: Privacy and Freedom of Life.

Privacy (2:00 - 18:00)

-

Data Collection and Use (2:00 - 7:00)

- Explanation of how companies and governments collect data.

- Discuss targeted advertising, user profiling, and surveillance.

- Real-world examples and statistics.

-

Data Leaks (7:00 - 11:00)

- Discuss the frequency of data breaches.

- Impact on personal data security.

- High-profile data breach examples.

-

Online Activity Tracking (11:00 - 14:00)

- Overview of tracking technologies used by websites and apps.

- How companies build detailed user profiles.

- Privacy implications.

-

Facial Recognition Features (14:00 - 18:00)

- Use of facial recognition in public surveillance.

- Impact on anonymity and privacy rights.

- Legal and ethical concerns.

Freedom of Life (18:00 - 32:00)

-

Censorship and Control of Information (18:00 - 22:00)

- How governments use IT to censor and control information.

- Impact on freedom of speech and access to information.

- Case studies from different countries.

-

Social Media and Manipulation of Public Opinion (22:00 - 26:00)

- Role of social media in spreading misinformation.

- Effects on political processes and public sentiment.

- Examples of manipulation campaigns.

-

Cybercrime and Security (26:00 - 29:00)

- Increase in cyberattacks and phishing.

- Risks to personal and corporate data.

- Impact on business operations.

-

Algorithmic Discrimination (29:00 - 32:00)

- Use of AI and algorithms in decision-making.

- Instances of discrimination and inequality.

- Discussion on ethical implications.

Ways to Address (32:00 - 35:00)

-

Strengthening Legislation (32:00 - 33:00)

- Importance of stricter data protection laws.

- Examples like GDPR in Europe.

-

Technological Solutions (33:00 - 34:00)

- Use of encryption, VPNs, and anonymizers.

- Benefits for user privacy protection.

-

Education and Awareness (34:00 - 34:30)

- Need for increased awareness about online risks.

- Tips on how to protect personal data.

-

Ethics in IT Technology Development (34:30 - 35:00)

- Ethical considerations for developers and companies.

- Strategies to minimize negative impacts.

Conclusion (35:00 - 36:26)

- Recap of the main points discussed.

- Emphasis on the need for collaborative efforts.

- Closing thoughts on creating a safer and fairer digital world.

Tags/Hashtags

Tags:

- Modern IT Technology

- Privacy Issues

- Freedom of Life

- Data Collection

- Data Leaks

- Online Activity Tracking

- Facial Recognition

- Censorship

- Information Control

- Social Media

- Public Opinion Manipulation

- Cybercrime

- Cybersecurity

- Algorithmic Discrimination

- Data Protection

- Encryption

- VPN

- User Awareness

- IT Ethics

Hashtags:

- #ITTechnology

- #PrivacyIssues

- #FreedomOfLife

- #DataCollection

- #DataLeaks

- #OnlineTracking

- #FacialRecognition

- #Censorship

- #InfoControl

- #SocialMedia

- #Misinformation

- #Cybercrime

- #Cybersecurity

- #AlgorithmicBias

- #DataProtection

- #Encryption

- #VPN

- #UserAwareness

- #ITEthics

- #DigitalWorld

Modern IT technology brings both benefits and challenges to privacy and freedom of life. Privacy challenges include data collection and use, data leaks, online activity tracking, and facial recognition features. Freedom of life challenges include censorship and control of information, social media manipulation, cybercrime and security threats, and algorithmic discrimination. To address these challenges, strengthening legislation, implementing technological solutions like encryption and VPNs, promoting education and awareness, and prioritizing ethics in IT technology development are suggested. Collaboration between governments, companies, developers, and users is crucial for creating a safer and fairer digital world.

Privacy

-

Data collection and use: Companies and governments collect vast amounts of data about users. This data can be used for targeted advertising, user profiling, and even surveillance.

-

Data Leaks: Frequent data breaches jeopardize the personal data of millions of people, including credit card information, medical records, and other sensitive data.

-

Online Activity Tracking: Many websites and apps use trackers to monitor users' online activities, allowing companies to build detailed profiles of users.

-

Facial Recognition Features: Facial recognition technologies are used for surveillance in public places, which may violate the right to anonymity and privacy.

Freedom of Life

-

Censorship and control of information: Some governments use IT technology to censor the internet and control information. This restricts freedom of speech and access to information.

-

Social media and manipulation of public opinion: Social media can be used to spread misinformation and manipulate public opinion, which can affect political processes and public sentiment.

-

Cybercrime and Security: The increase in cyberattacks, phishing and other forms of cybercrime puts both personal and corporate data at risk. It can also disrupt the normal operations of companies and institutions.

-

Algorithmic discrimination: The use of algorithms and artificial intelligence in decision-making (e.g., employment or lending) can lead to discrimination and inequality.

Ways to address

-

Strengthening legislation: Adopting stricter data protection laws (e.g. GDPR in Europe) can help limit the collection and use of personal data.

-

Technological solutions: Using encryption, VPNs, anonymizers, and other technologies to protect user privacy.

-

Education and Awareness: Increasing users' awareness of the risks and how to protect their data online.

-

Ethics in IT technology development: Developers and companies must consider ethical considerations when creating new technologies to minimize negative impacts on privacy and freedom.

Addressing these issues requires a collaborative effort between governments, companies, developers and users to create a safer and fairer digital world.

Wise Care 365 - Лучший PC Очистка и ускорить Tool https://ru.wisecleaner.com/

Як встановити Onioncat?

Привіт, Хабр! Якщо ви зацікавилися безпекою та анонімністю в мережі Інтернет, то Onioncat — це те, що вам потрібно. Давайте розглянемо, як встановити це програмне забезпечення.

Крок 1: Встановлення Tor

Перш за все, вам потрібно встановити Tor. Це можна зробити за допомогою таких команд для різних операційних систем.

Ubuntu/Debian

sudo apt update

sudo apt install tor

CentOS/Fedora

sudo yum install tor

Windows

Завантажте Tor Browser з офіційного сайту Tor Project.

Крок 2: Встановлення Onioncat

Ubuntu/Debian

sudo apt update

sudo apt install onioncat

CentOS/Fedora

sudo yum install onioncat

Windows

Для Windows вам потрібно завантажити та встановити Onioncat вручну. Виконайте наступні кроки:

- Завантажте останню версію Onioncat з офіційного сайту.

- Розархівуйте файл та запустіть інсталятор.

Крок 3: Налаштування Onioncat

Після встановлення Onioncat вам потрібно налаштувати його для роботи з Tor. Виконайте наступні команди:

Ubuntu/Debian/CentOS/Fedora

sudo systemctl start tor

sudo onioncat -U

Windows

Запустіть Tor Browser та Onioncat. Виконайте налаштування згідно з інструкцією на офіційному сайті.

Крок 4: Перевірка з'єднання

Переконайтеся, що Onioncat працює належним чином. Для цього відкрийте термінал і виконайте команду:

ping6 -c 4 <onioncat_ipv6_address>

Це має повернути відповіді від віддаленого хоста, що підтверджує успішне налаштування.

Висновок

Onioncat є потужним інструментом для забезпечення безпеки та анонімності в мережі. Завдяки його можливостям, ви зможете використовувати VPN-з'єднання поверх Tor, забезпечуючи додатковий рівень захисту. Тепер ви знаєте, як його встановити та налаштувати. Успіхів!

SMM

🔧 Бажаєте додати ще більше анонімності та безпеки до свого Інтернет-з'єднання? Дізнайтеся, як встановити та налаштувати Onioncat для використання VPN поверх Tor мережі за допомогою IPv6! Покрокова інструкція тут: [link] #Onioncat #VPN #Tor #IPv6 #CyberSecurity #Privacy

IPFS (InterPlanetary File System) is a decentralized file system that transforms the approach to data storage and transmission on the internet. In this guide, we will show you how to download and save YouTube videos on IPFS in just a few minutes, ensuring their preservation and accessibility.

---

Key Steps:

-

Installing IPFS

- First, you need to install IPFS. Instructions for installation are available on the official IPFS site.

-

Installing YouTube-dl

- To download videos from YouTube, we use the youtube-dl utility. Install it using the command:

sudo apt-get install youtube-dl

- To download videos from YouTube, we use the youtube-dl utility. Install it using the command:

-

Downloading Video from YouTube

- Download the video using youtube-dl:

youtube-dl <video URL>

- Download the video using youtube-dl:

-

Adding Video to IPFS

- After downloading the video, add it to IPFS with the command:

ipfs add <file name> - You will receive a hash that will be used to access the video via IPFS.

- After downloading the video, add it to IPFS with the command:

-

Accessing Video through IPFS

- Use the obtained hash to access the video through IPFS:

https://ipfs.io/ipfs/<file hash>

- Use the obtained hash to access the video through IPFS:

Benefits of Using IPFS:

- Decentralization: Videos are distributed across network nodes rather than stored on a single server.

- Security: Content on IPFS cannot be easily deleted or tampered with.

- Speed: Content loading can be faster by utilizing the nearest network nodes.

Conclusion:

This simple process allows you to easily download videos from YouTube and store them on the decentralized IPFS platform, ensuring content preservation and accessibility.

---

📹 Youtube On IPFS in 5 mins. SimpleAsWater Tutorial: Building…

In this video, we will show you how to download and save YouTube videos on IPFS in just 5 minutes. Easy and simple with the SimpleAsWater guide.

📹 Read the article on Medium: Youtube On IPFS in 5 mins. SimpleAsWater Tutorial: Building…

📅 Release date: {Release date of the video}

👍 Like and leave comments!

#IPFS #YouTube #Tutorial #Decentralization #SimpleAsWater

---

I hope this explanation helps you understand the article! If you have any additional questions, feel free to ask.

https://bastyon.com/osint_bellingcat?s=81e8d514277a21be4bda4b3cda5344a4b80c6884292463c876daba539b8a51eb&ref=PLHSBnWJSuzm8qSxvwAtbHZLkLfUA3XZiZ

Here's the introduction to the article with the main idea:

---

Introduction to the Article:

In this article, we will explore how to effortlessly upload and store YouTube videos on the InterPlanetary File System (IPFS) in just five minutes. IPFS is a decentralized file storage system that offers significant advantages over traditional centralized storage methods. By following a few simple steps, you can ensure the preservation and accessibility of your videos while taking advantage of the security and speed provided by a distributed network.

---

Key Steps:

-

Installing IPFS

- First, you need to install IPFS (InterPlanetary File System). This can be done using the instructions on the official IPFS site.

-

Installing YouTube-dl

- This is a tool for downloading videos from YouTube. You can install it with the following command:

sudo apt-get install youtube-dl

- This is a tool for downloading videos from YouTube. You can install it with the following command:

-

Downloading Video from YouTube

- Download the video using youtube-dl:

youtube-dl <video URL>

- Download the video using youtube-dl:

-

Adding Video to IPFS

- Upload the video to IPFS using the command:

ipfs add <file name> - The response will contain a hash, which will be used to access the video via IPFS.

- Upload the video to IPFS using the command:

-

Accessing Video through IPFS

- Use the obtained hash to access the video via IPFS:

https://ipfs.io/ipfs/<file hash>

- Use the obtained hash to access the video via IPFS:

Benefits of Using IPFS:

- Decentralization: Videos are not stored on a single server but distributed across various network nodes.

- Security: Content on IPFS cannot be easily deleted or tampered with.

- Speed: Content loading can be faster by using the nearest network nodes.

Conclusion:

This simple process allows you to easily download videos from YouTube and store them on the decentralized IPFS platform, ensuring the preservation and availability of content.

---

I hope this explanation helps you understand the article! If you have any additional questions, feel free to ask.

https://bastyon.com/osint_bellingcat?s=73c28cfddfbf3bd640a6ac59a9b240feb00f02104950bacf421954a9b2773668&ref=PLHSBnWJSuzm8qSxvwAtbHZLkLfUA3XZiZ

Here is the description for your video:

---

В этом видео мы погружаемся в мир социальной инженерии и методов обмана. Узнайте, как злоумышленники используют психологические приемы для получения конфиденциальной информации и как защититься от таких атак.

👤 Канал: Mladkovsky_D

🔔 Подписывайтесь на канал и нажмите на колокольчик, чтобы не пропустить новые видео!

📹 Видео в 720p: Искусство обмана / Методы социальной инженерии в действии

📅 Дата выхода: {Дата выхода видео}

👍 Ставьте лайк и оставляйте комментарии!

#социальнаяинженерия #обман #защита #кибербезопасность #MladkovskyD

---

Please replace {Дата выхода видео} with the actual release date of your video.

Расширенное руководство по верификации видеоматериалов - Беллингкэт https://ru.bellingcat.com/materialy/putevoditeli/2017/07/18/advanced-video-verification-guide/

Aric Toler13-16 minutes 30.06.2017 One of the most common issues for researchers and journalists is verifying user-generated video content, most often found on social networks and file sharing platforms, such as YouTube, Twitter, Facebook, and so on. There is no silver bullet to verify every video, and it may be nearly impossible to verify some videos short of acquiring the original file from the source. However, there is a range of methods we can use to verify most content, especially as it relates to making sure that videos showing breaking news events are not recycled from previous incidents. There are already numerous guides online for verifying video, most notably in the Verification Handbook. This guide will include some extra quirks frequently used by the Bellingcat team, and make an effort to provide our readers with ways to work around the limitations of the available tools. After reading this guide, hopefully you will not only know how to use this tool set, but also how to use creativity in avoiding dead ends.

Flawed, but still useful: reverse image search The first step in verifying video content is the same as verifying images – run a reverse image search through Google or other services, such as TinEye. Currently, there are no freely available tools that allow you to reverse search an entire video clip the same way we can with image files, but we can do the next best thing by reverse image searching thumbnails and screenshots. People who create fake videos are rarely very creative, and will most often reshare an easy-to-find video without any obvious signs that it does not fit the incident, such as a news chyron or an audio track with someone speaking a language that does not fit the new incident. Because of this, it is relatively easy to fact-check recycled videos.

There are two ways to conduct this search. The first is to manually take screenshots of the video, best either at the very beginning or during key moments in the clip, and then upload them onto a reverse image search service, such as Google Images. The second is to rely on the thumbnails generated by the video host, most often YouTube. There is no easy way to determine which frame a video will automatically select as a thumbnail, as Google developed a complex algorithm for YouTube to select the best thumbnail for an uploaded video (for more on this, see the Google Research Blog entry on the topic here). Perhaps the best tool to find these thumbnails is Amnesty International’s YouTube DataViewer, which generates the thumbnails used by a video on YouTube and allows you to conduct a reverse image search on them in one click.

For example, a YouTube aggregator called Action Tube recently posted a video supposedly showing a convoy of military equipment in Lithuania, but without providing any source material for it. Additionally, there are no indications when the video was filmed, meaning that it could have been from yesterday or five years ago.

https://www.youtube.com/watch?v=zX7gu_gS3zE

If we search for this video on the Amnesty International tool, we find out the exact date and time that Action Tube uploaded the video, along with four thumbnails to reverse search to find the original source of the video.

None of the results give us a direct hit on the original source; however, a number of the results on the third thumbnail point to videos that showed this thumbnail on the page at one time. If you click these videos, you may not find this thumbnail, as the results for the “Up next” videos on the right side of a YouTube page are tailored for each user. However, the video with that thumbnail was present at the time when Google saved the results, meaning that you can find this video on the cached page.

Again, none of these five results are the source of the video we are looking for, but when Google cached away its snapshot of the page, the thumbnail video for the source was present on these videos’ pages. When we viewed the cached page for the first result above, we see the source for the video posted by Action Tube, with the title “Enhanced Forward Presence Battle Group Poland Conducts a Road March to Rukla, Lithuania.”

We now have all the information we need to track down the original video and verify that the Action Tube video does indeed show a recent deployment of military equipment in Lithuania. After we search the title of the video found in the thumbnail search result, we find six uploads. If we sort them by date, we can find the oldest upload, which served as the source material for Action Tube.

This leads us to a video uploaded on June 18, 2017 – a day before the Action Tube video, of June 19 – uploaded by “Maj Anthony Clas.” This is the same video shared by Action Tube.

https://www.youtube.com/watch?v=_4kHuTs1Nog

If we do a simple search on the uploader, we see that he has written articles for the U.S. Army website about NATO activities in Europe, meaning that he is likely a communications official, thus lending additional credence to his upload being the original source for Action Tube.

Creativity still more powerful than algorithms While reverse image searching can unearth many fake videos, it is not a perfect solution. For example, the video below, which has over 45,000 views, supposedly shows fighting between Ukrainian soldiers and Russian-backed separatist forces near Svitlodarsk in eastern Ukraine. The title translates to “Battle in the area of the Svitlodarsk Bulge in the Donbas (shot from the perspective of the Ukrainian Armed Forces).” We can see a lot of gunfire and artillery shots, while the soldiers seem to be laughing along with the fighting.

When we enter the video’s URL into Amnesty International’s tool, we see the exact date and time it was uploaded, along with thumbnails that we can reverse search.

When looking through the results, almost all of them are for around the same time that the video was uploaded, giving the appearance that the video could genuinely show fighting near Svitlodarsk in December 2016.

However, the video is actually from a Russian military training exercise from 2012.

Even with the most creative uses of reverse Google image search and using Amnesty International’s tool, you will not find this original video in the results, except in articles describing the debunking after the fake videos were spread. For example, if we search the exact title of the original video (“кавказ 2012 учения ночь,” meaning “Kavkaz 2012 night training,” referring to the Kavkaz 2012 military exercises), along with a screenshot from the video, we only find results for the fake Svitlodarsk video. Knowing that this video was fake required one of two things: a familiarity with the original video, or a keen eye (or ear) telling you that the laughing soldier did not correspond with the supposed battle taking place.

So, what is to be done? There is no easy answer, other than searching creatively. One of the best ways to do this is to try thinking like the person who shared a potentially fake video. With the example above, the laughing soldier gives you a clue that perhaps this is not real fighting, leading to a question of under what circumstances a Russian-speaking soldier would be filming this incident and laughing. If you wanted to find a video like this, what would you search for? You would want a video at night probably, so that there would be fewer identifiable details. You would also try looking through footage of spectacular looking fighting, but not something easily recognizable to Ukrainians or Russians following the war in the Donbas — so, finding videos of exercises from the Russian, Ukrainian, or Belarusian army could fit the bill, unless you found war footage from another country and overdubbed it with Russian speakers. If you search the Russian phrases for “training exercises” and “night,” this video would be the very first result. If you were not able to stumble your way to the original video, the best way to verify this video would have been to contact the person who uploaded it.

Be a Digital Sherlock with an eye for detail Using digital tools to verify materials is inherently limited, as algorithms can be fooled. Often, people use simple tricks to avoid detection from reverse image searches – mirroring a video, changing the color scheme to black and white, zooming in or out, and so on. The best way to overcome these factors is an eye for detail so that you can verify individual details in a video to make sure that the surroundings of the video is consistent with the incident at hand.

On September 19, 2016, reports came in that the m an responsible for three bomb explosions in New York City and New Jersey was arrested in Linden, New Jersey. A few photographs and videos emerged from different sources, including the two below showing the suspect, Ahmad Khan Rahami, on the ground surrounded by police officers.

The exact address in Linden, NJ where he was arrested was not clear, but it was a safe bet that these two photographs were real, considering how they showed roughly the same scene from two perspectives. The video embedded below also emerged, from a local citizen. Clearly, the video is real, as it was shared widely on news outlets throughout the day, but how could we have done lightning-fast verification to know it was real in the middle of the breaking news situation?

We can figure out where Rahami was arrested quite quickly from the two photographs. In the bottom-left corner of the second photograph, we can see an advertisement with four numbers (8211), along with fragments of words like “-ARS” and “-ODY.” We can also see that there is a junction for Highway 619 nearby, letting us drill down the location more precisely. If we search for a phone number with 8211 in it in Linden, NJ, we get a result for Fernando’s Auto Sales & Body Work, which completes the “-ARS” and “-ODY” fragments – cars and body. Additionally, we can find the address for Fernando’s as 512 E Elizabeth Ave in Linden, NJ.

Checking the address on Google Street View lets us quickly double check that we’re on the right track.

Left: Photograph of suspect being arrested in Linden, NJ. Right: Google Street View imagery of the same location

In both of the photographs and in the video in question, the weather is the same – overcast and damp. Twenty-six seconds into the video, the driver passes a sign that says “Bower St” and another Highway 619 junction sign, giving us a geographical location to cross-check against the location we found in the two photographs.

A quick glance at Google Maps shows you that Bower Street intersects with East Elizabeth Ave, where the suspect was arrested near the auto repair shop (represented by the yellow star).

If you have time, you can drill down the exact location where the video was filmed by comparing the features on Google Street View to the video.

Left: Video from the day that Rahami was captured in Linden, NJ. Right: Google Street View imagery

While there seems to be a lot of work involved in each of these steps, the entire process should not take much longer than five minutes if you know what to look for. If you do not have access to the eye-witness who provided video materials from the incident, verifying their footage will only require an attentive eye for detail and some legwork on Google Maps and Street View. Verifying video materials should be a routine part of not just reporting, but also in sharing content on social networks, as this is one of the quickest ways that fake news can be spread.

Discerning the signal through the noise Compared to photographs, there is a lot more effort and skill required to digitally alter videos, with the addition or subtraction of elements while still looking natural. Often, videos are altered not just to elude fact checkers, but to avoid the detection of algorithms looking for copyrighted content. For example, movies, television shows, or sporting events may be uploaded to YouTube with the video mirrored, so that it is still watchable (albeit a bit off-putting), but avoid DMCA violations. The best way to quickly detect if a video has been mirrored is to look for any text or numbers, as they will look strange after being flipped.

In the series of screenshots below, 2011 footage of an attack in Moscow’s Domodedovo airport was repurposed to fake videos about the airport attacks in Brussels and Istanbul. Some of the effects that the fakers used include zooming in on segments of the video, adding fake timestamps, and changing the color scheme to black & white. Additionally, gaudy logos are often added on top of the footage, making it even more difficult to reverse image search.

There is no easy way to detect these as fakes through tools, rather you need to rely on common sense and creative searching. Like with the Russian military training video repurposed as fresh battle footage, you need to think what a fake-maker would search for to find source material. Searching the terms “airport explosion” or “CCTV terrorist attack” will give you the Domodedovo airport attack footage, providing a far faster result than playing with screenshots to bring back results in a reverse Google image search.

Likely no silver bullet in sight Many see technological advancements as a future remedy to fake news and content, but it is hard to see any digital methods to out fake videos and verify content with anything close to complete precision. In other words, an arms race between developers and semi-creative fake video creators is a losing battle at this point, barring strict content sharing controls on social networks and YouTube. While the digital tool set is important in verifying fake content, the creative one is even more important.

https://matrix.to/#/!vFghCaGskTTqrJizgo:matrix.org/$GlW8-F9SIyTQ7OiH4jJ_-gM-urnXBF6BUbMx1RHwdT8?via=matrix.org&via=t2bot.io&via=matrix.opulus.space